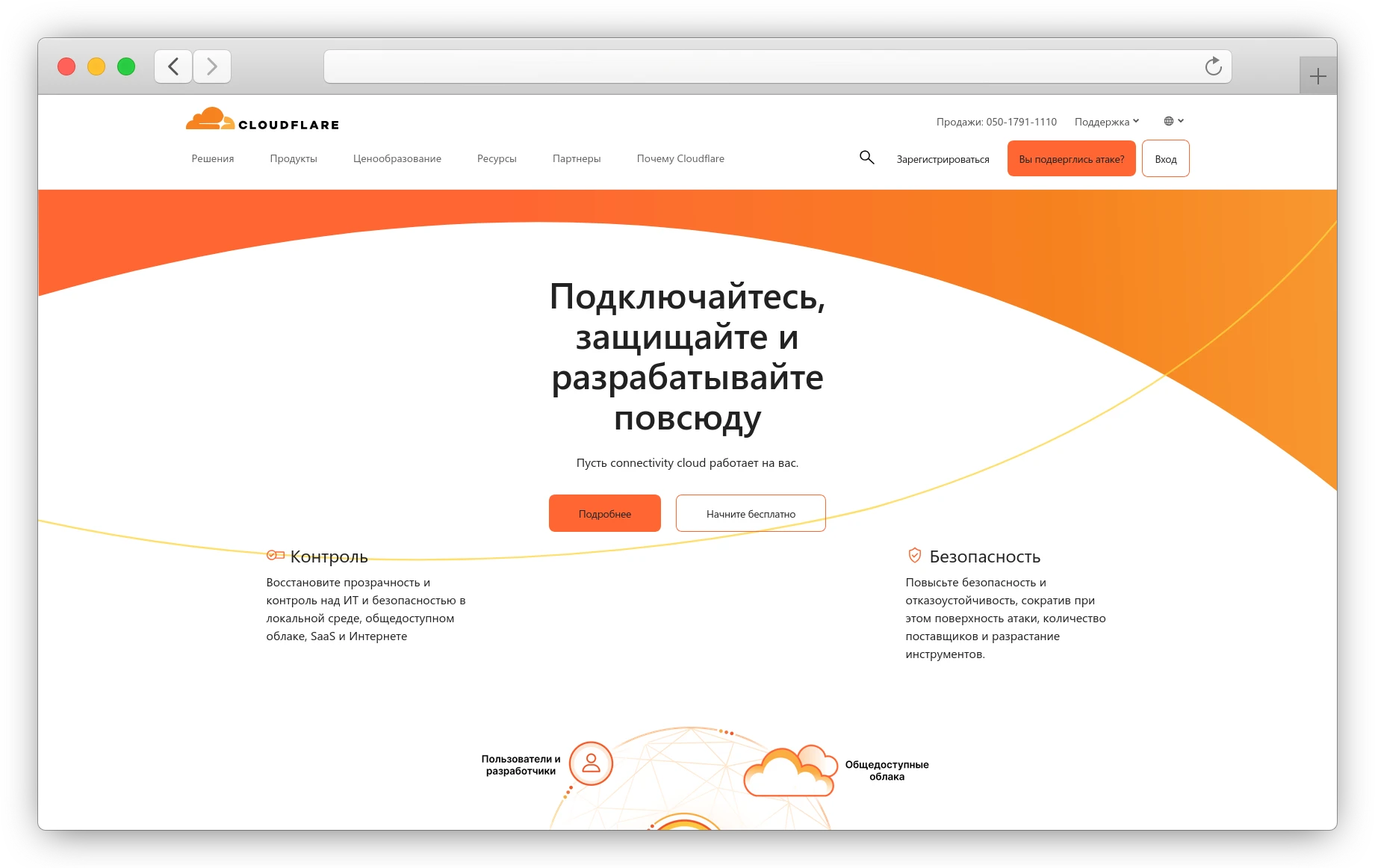

В данной статье мы рассмотрим процесс подключения и настройки сервиса защиты от DDoS-атак CloudFlare. Он выгодно выделяется на фоне конкурентов благодаря бесплатному тарифному плану, включающему:

- легкую настройку: при подключении CloudFlare берет текущие DNS-записи у домена и полностью копирует их к себе;

- защиту сайта от DDoS-атак, в том числе режим “Под атакой”;

- кэширование статического контента и CDN;

- предоставление статистики и мониторинга посещений и трафика;

- множество дополнительных приложений;

- бесплатный SSL.

У CloudFlare множество полезных инструментов, с подробным списком можно ознакомиться на официальном сайте компании.

Регистрация аккаунта

Для регистрации перейдите на сайт сервиса и нажмите “Зарегистрироваться” (“Sign up”):

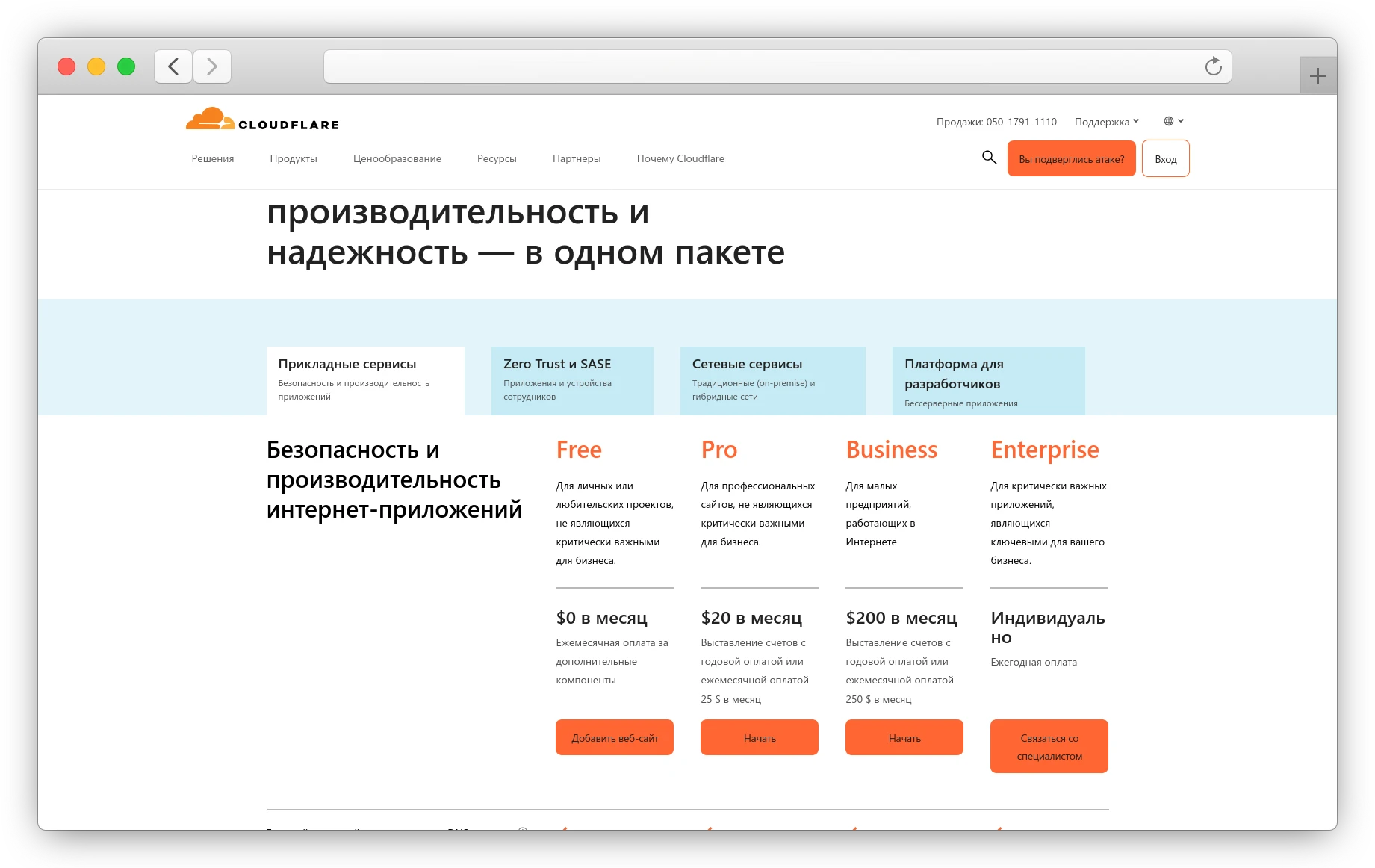

Выберите нужный план, например, Free, после чего нажмите “Добавить сайт”:

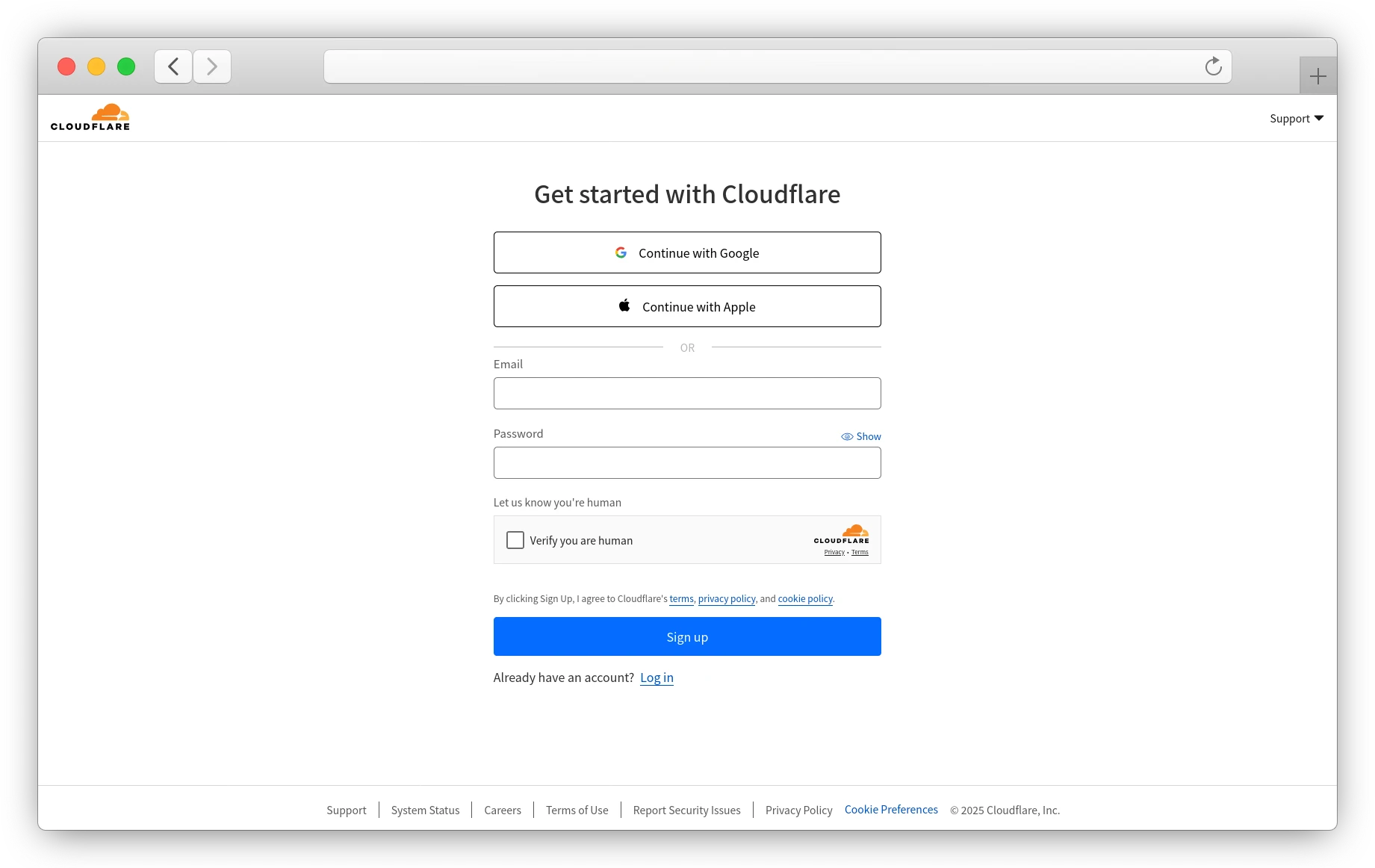

Откроется страница регистрации:

Укажите адрес электронной почты и желаемый пароль и подтвердите регистрацию, либо авторизуйтесь с аккаунтом Google/Apple. На этом регистрация завершена.

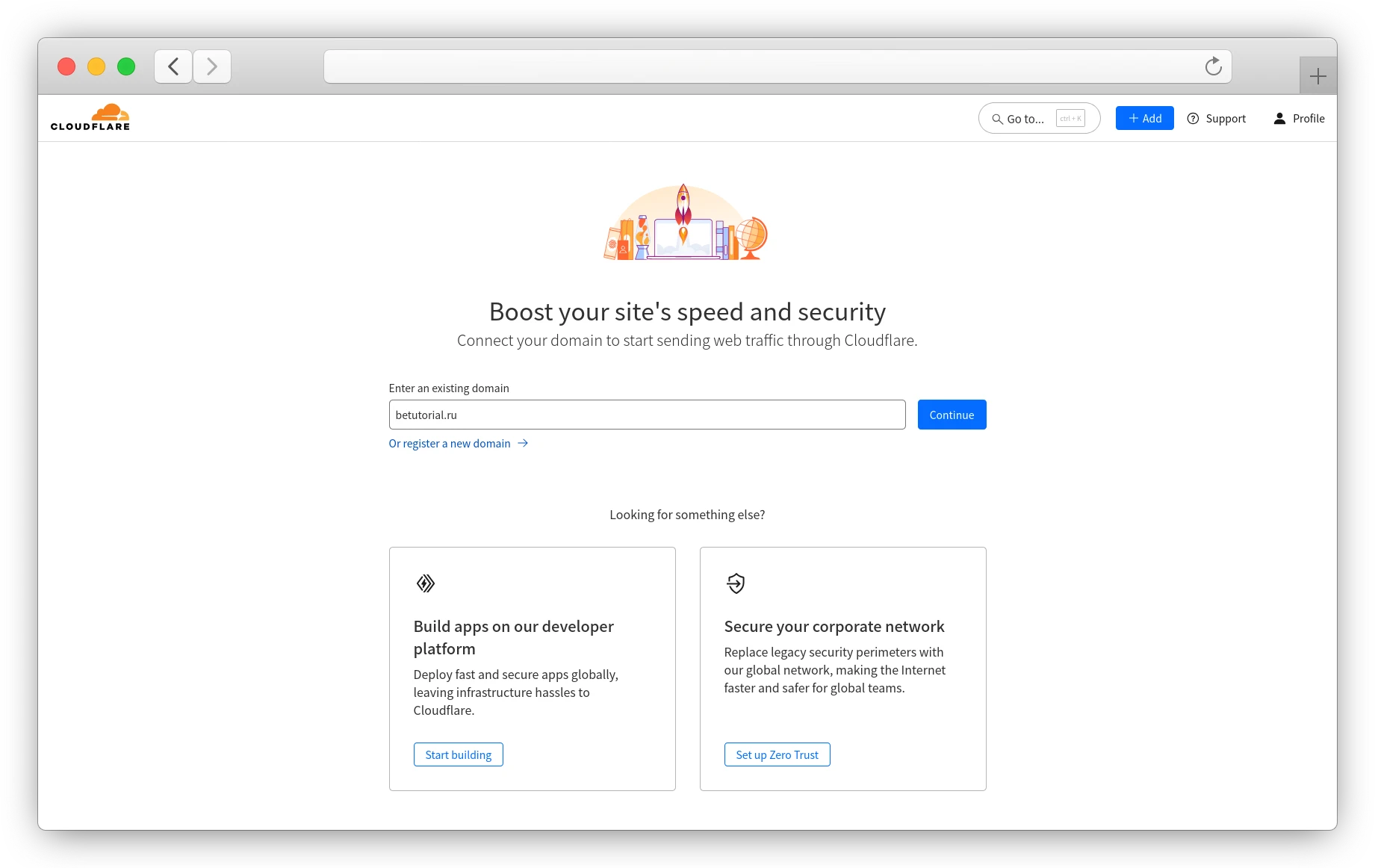

Добавление домена

После регистрации Cloudflare предложит добавить домен в панель управления. Введите доменное имя и нажмите “Continue”:

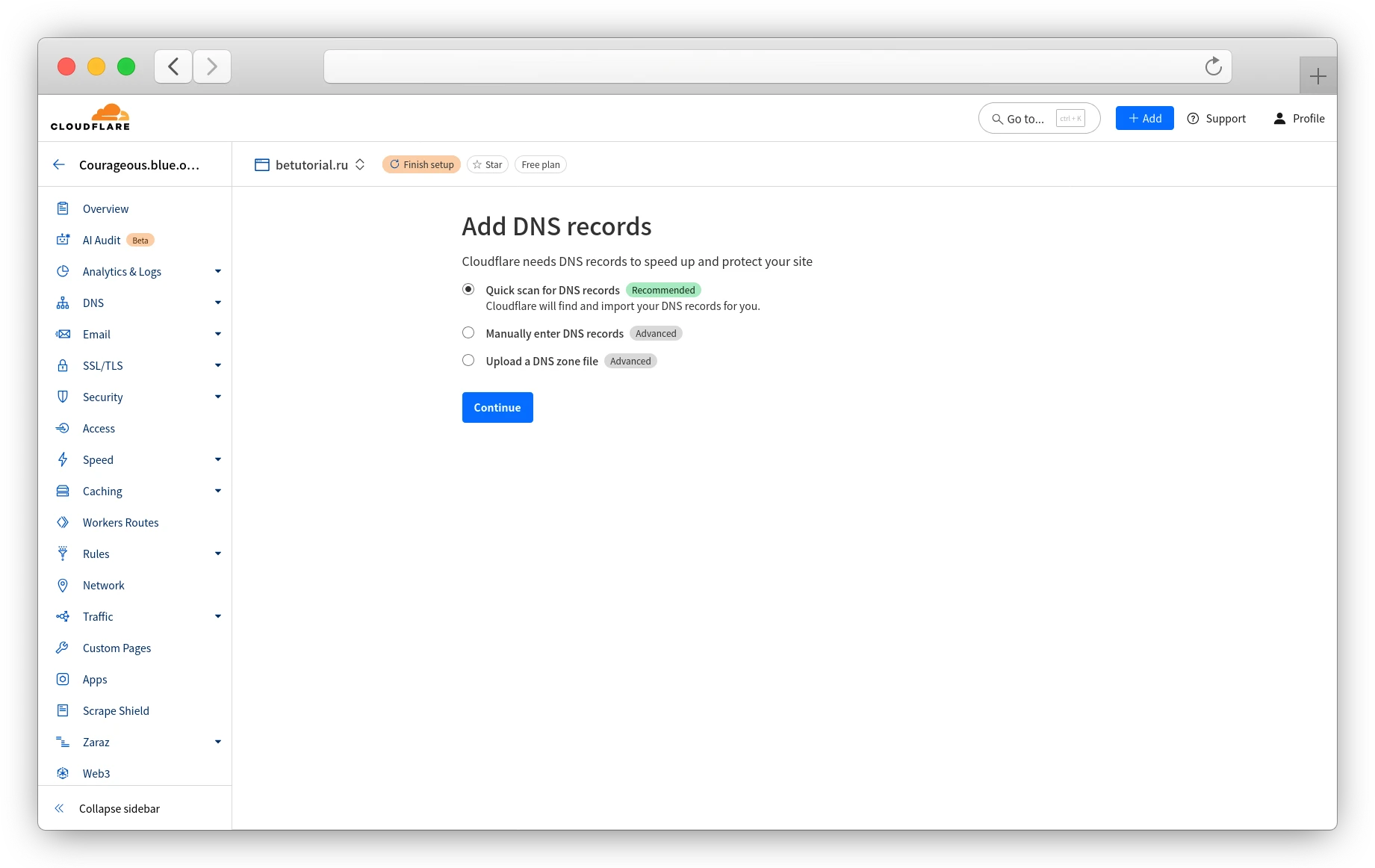

Затем выберите способ добавления ресурсных записей:

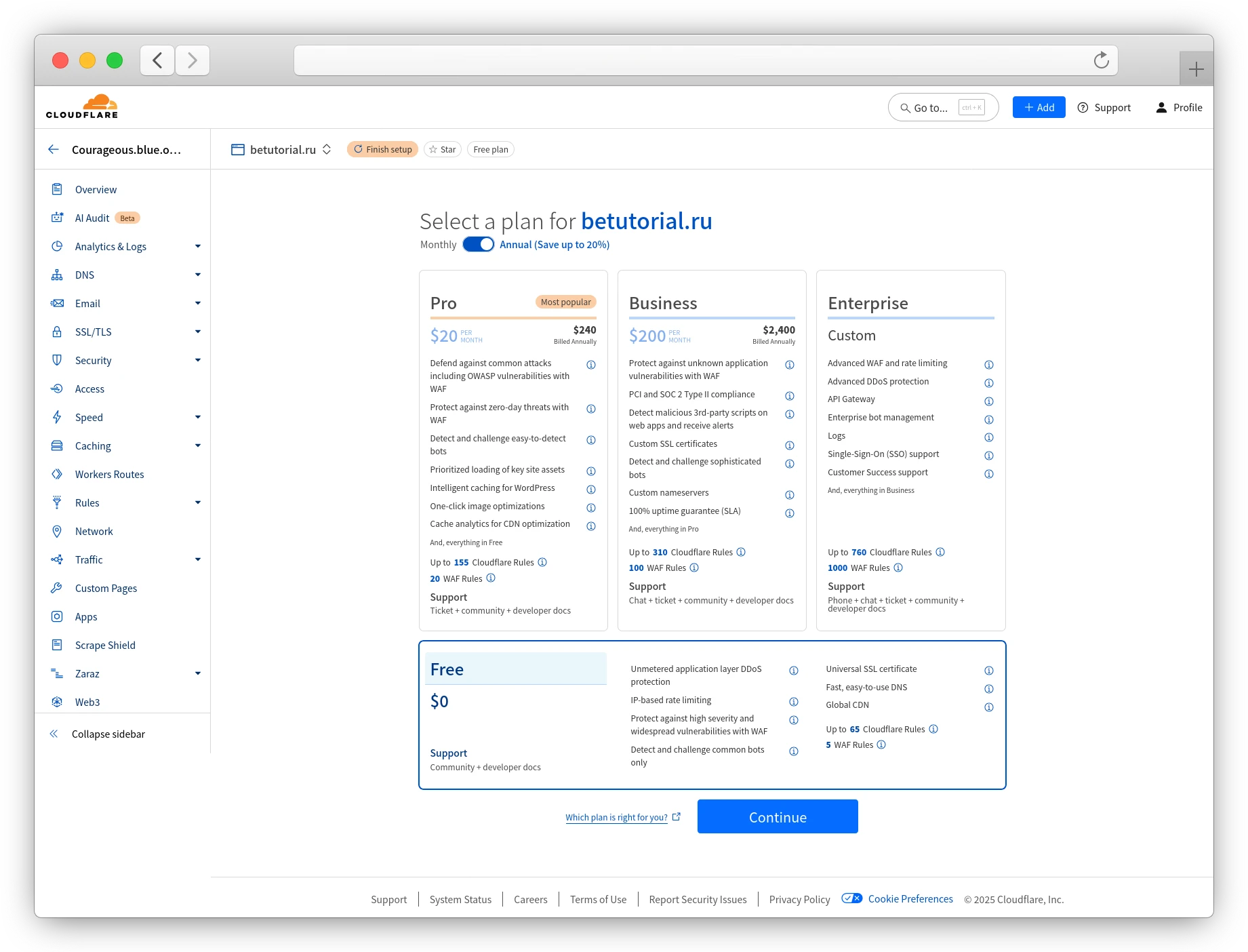

В рамках данной статьи мы будем использовать автоматическое сканирование зоны – при таком способе Cloudflare выполнит запрос к текущим NS-серверам, которым делегирован домен, и скопирует ресурсные записи. Далее выберите тарифный план:

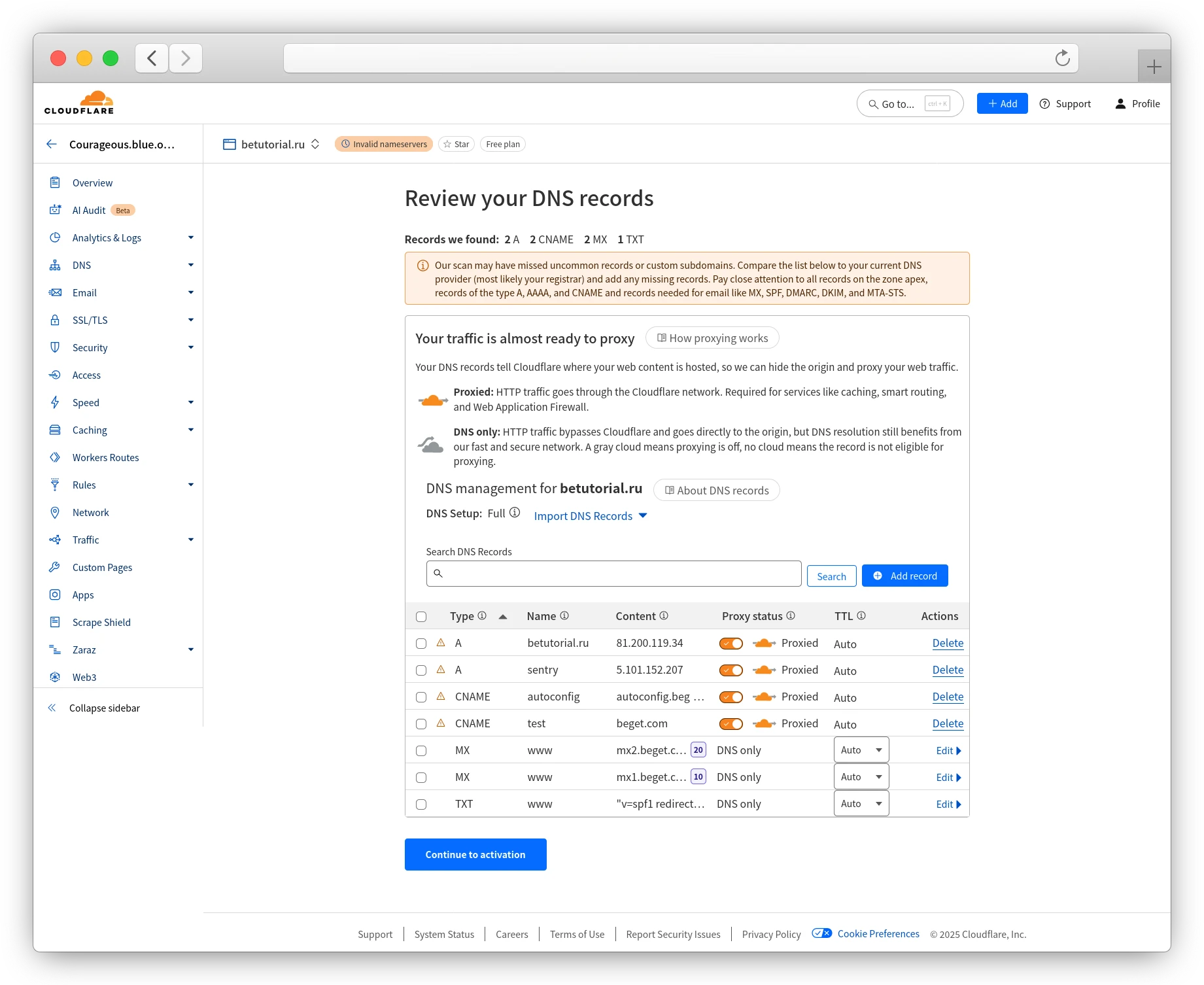

Проверьте корректность скопированных ресурсных записей, при необходимости откорректируйте их или добавьте недостающие/новые. Также вы сразу можете при необходимости отключить проксирование для нужных записей – в таком случае трафик будет идти напрямую, минуя Cloudflare:

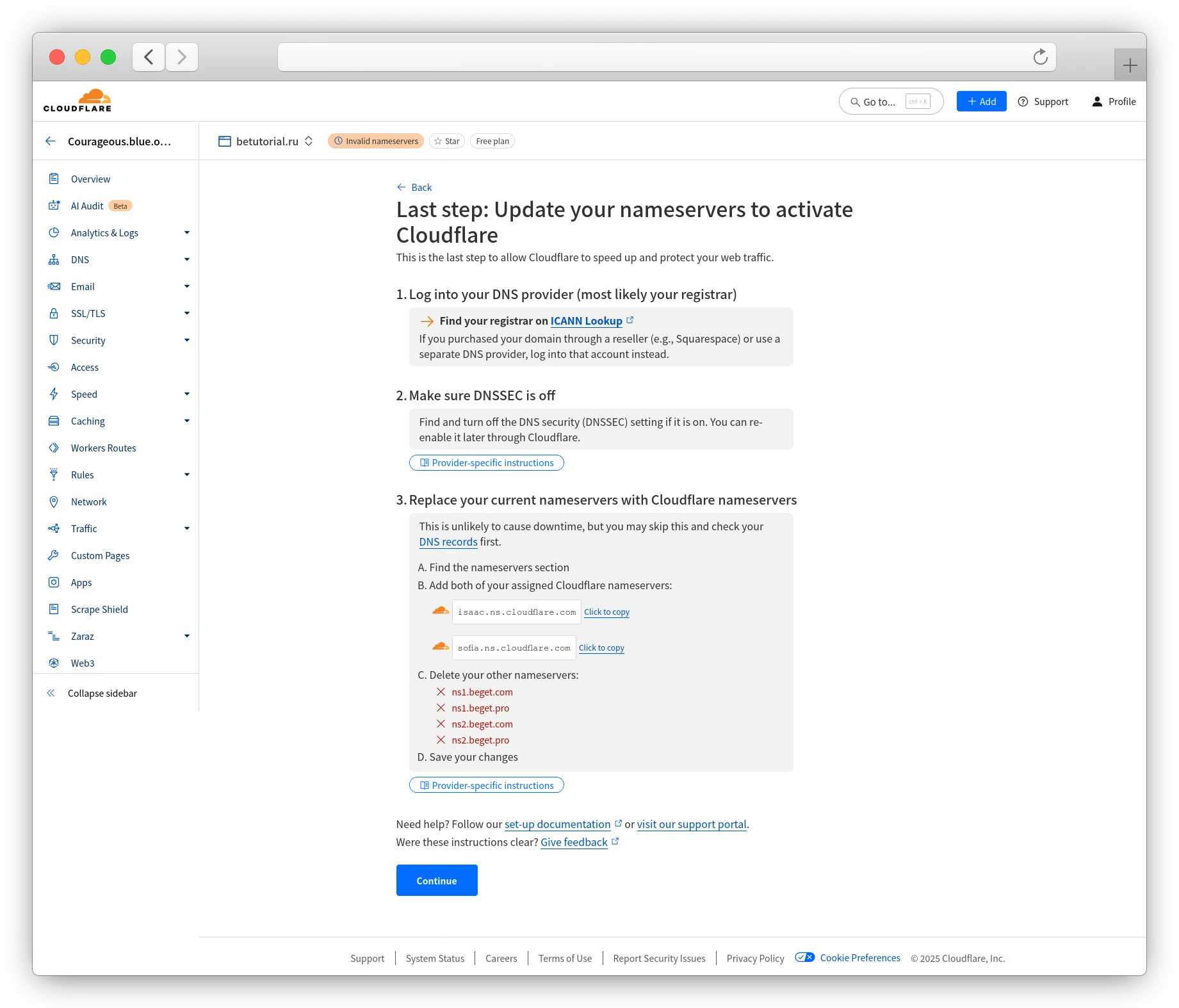

По завершении настройки ресурсных записей нажмите “Continue to activation”. Последним шагом настройки является смена NS-записей на предложенные:

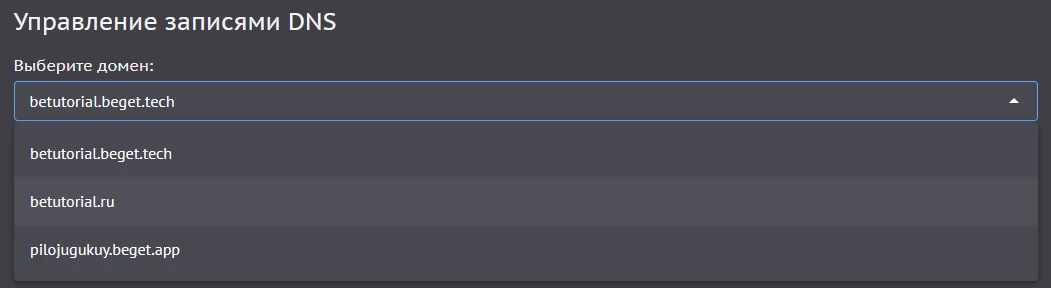

Для этого перейдите в панель управления регистратора вашего домена и измените NS-записи. Рассмотрим процесс на примере домена, зарегистрированного в Beget, – для этого перейдите в раздел DNS и выберите нужный домен в выпадающем меню:

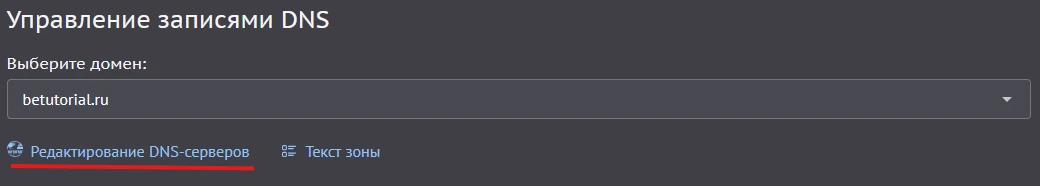

После чего под выпадающим меню нажмите “Редактирование DNS-серверов”:

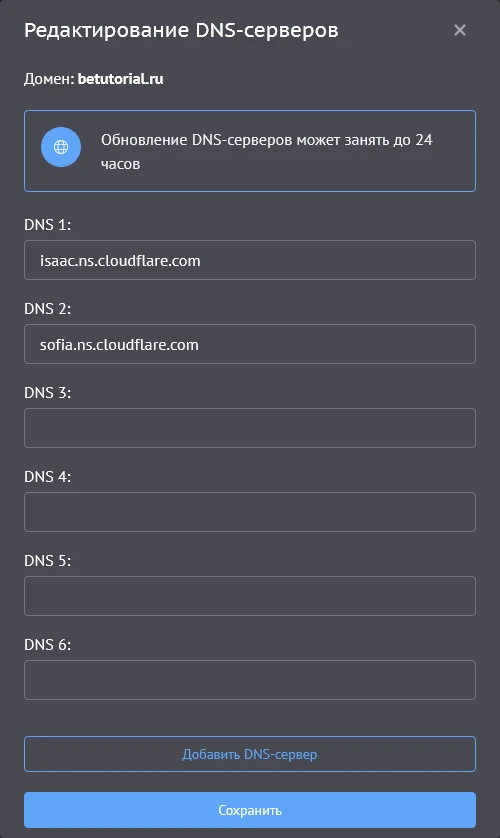

В появившемся окне удалите существующие NS-записи и добавьте указанные на странице настройки домена на сайте Cloudflare:

После чего нажмите “Сохранить”.

После смены NS-записей нажмите “Continue” на странице настройки домена в Cloudflare. На этом процесс добавления домена завершен, он начнет работать под защитой Cloudflare по завершении обновления NS-записей.

SSL и шифрование

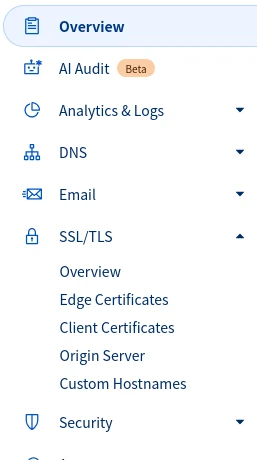

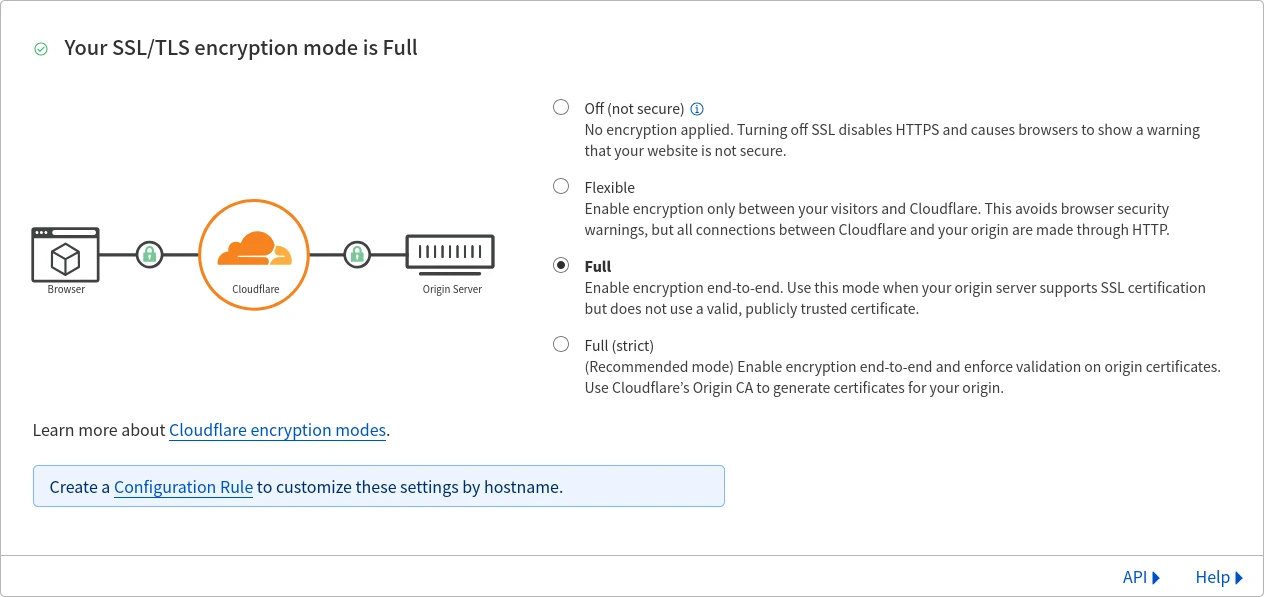

Cloudflare бесплатно предоставляет SSL-сертификат для работы сайта по HTTPS. При этом трафик между Cloudflare может передаваться как по защищенному соединению, так и нет. Для настройки шифрования на сайте перейдите в раздел SSL/TLS панели управления:

Откроется страница настройки:

Доступно 4 режима работы:

- Off (not secure) – шифрование не применяется, работа с сайтом осуществляется по протоколу HTTP. Браузеры могут показывать предупреждение, что сайт небезопасен.

- Flexible – шифрование включено между пользователями сайта и Cloudflare, трафик между Cloudflare и защищаемым сервером не шифруется.

- Full – требует установленного сертификата на стороне защищаемого сервера, но допускает использование самоподписанного сертификата.

- Full (strict) – требует установленного доверенного сертификата на стороне защищаемого сервера, например, сгенерированного в разделе “SSL/TLS -> Origin Server”.

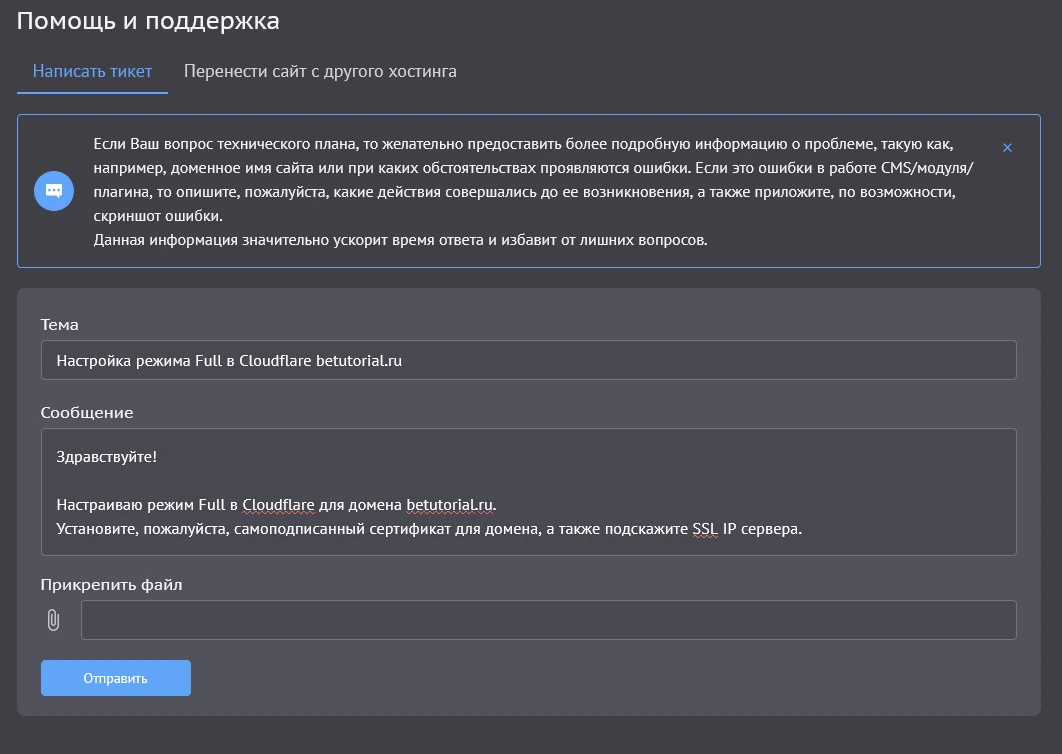

По умолчанию для сайта включен режим Full. Для его корректной работы необходимо установить самоподписанный сертификат на стороне сервера. В случае виртуального хостинга также потребуется указать в А-записи домена SSL IP сервера. Для того чтобы узнать SSL IP сервера и установить самоподписанный сертификат, напишите тикет в поддержку в следующем формате:

Здравствуйте!

Настраиваю режим Full в Cloudflare для домена <ДОМЕН>.

Установите, пожалуйста, самоподписанный сертификат для домена, а также подскажите SSL IP сервера.Например:

В ответном сообщении сотрудники технической поддержки уведомят вас, что сертификат установлен, а также сообщат необходимый для завершения настройки SSL IP.

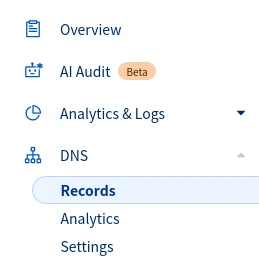

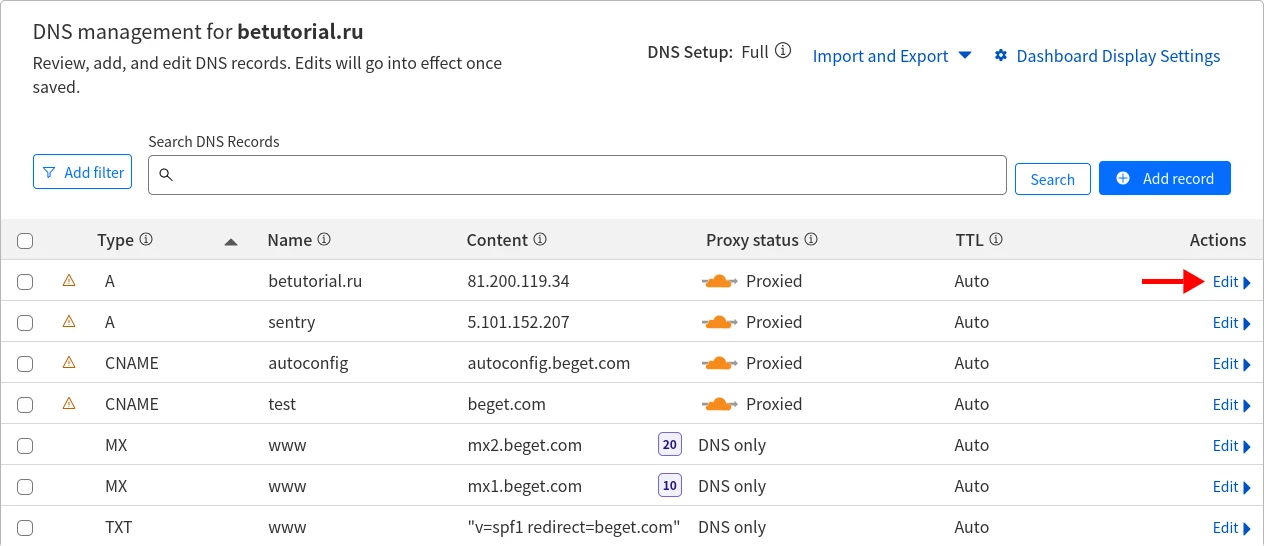

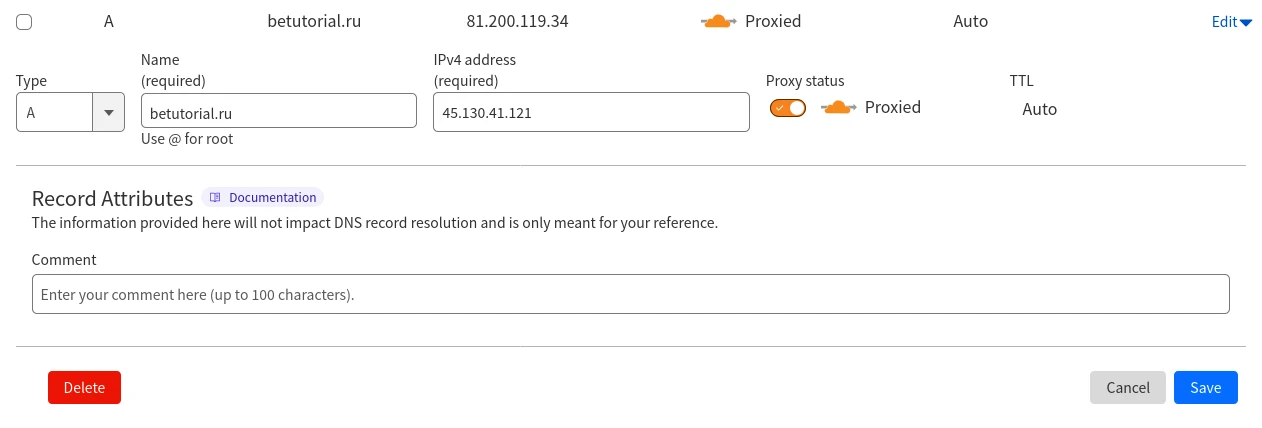

Чтобы изменить А-запись домена, перейдите в раздел DNS:

В списке найдите нужную запись и нажмите “Edit” напротив нее:

После чего укажите SSL IP сервера в соответствующем поле:

И подтвердите действие, нажав “Save”. Изменения вступят в силу после обновления кэша DNS.

Режим "Under Attack"

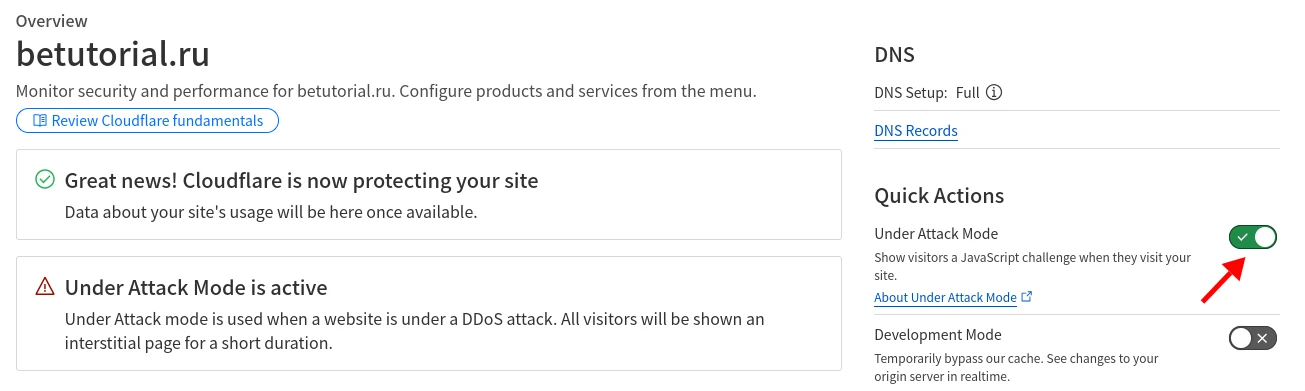

Cloudflare позволяет включить режим “Под атакой” на странице Overview, после включения которого клиенты должны будут пройти капчу для посещения сайта, что позволяет отсеять ботов без поддержки JavaScript. Для включения переведите соответствующий переключатель во включенное положение:

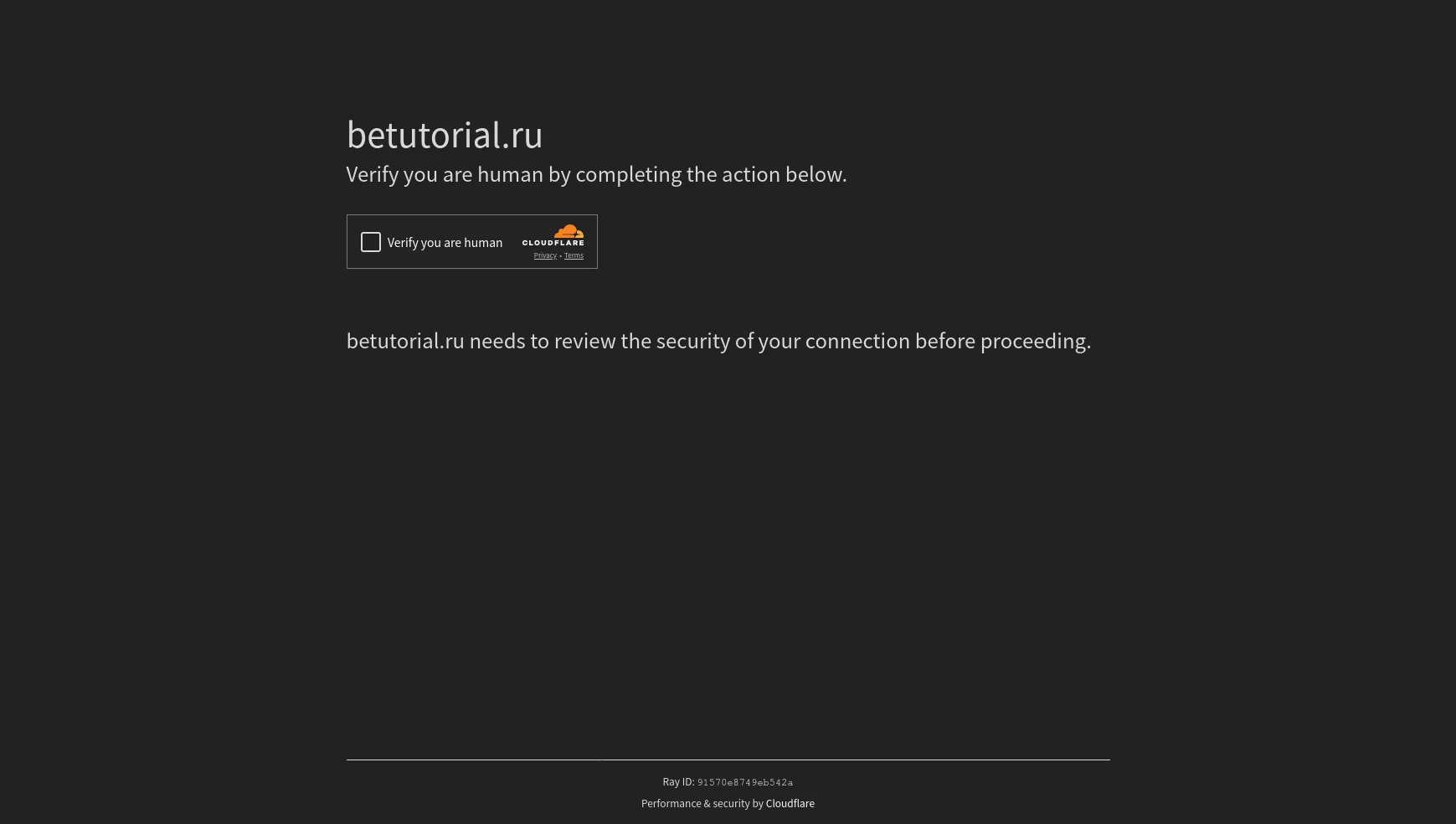

Экран проверки будет выглядеть следующим образом:

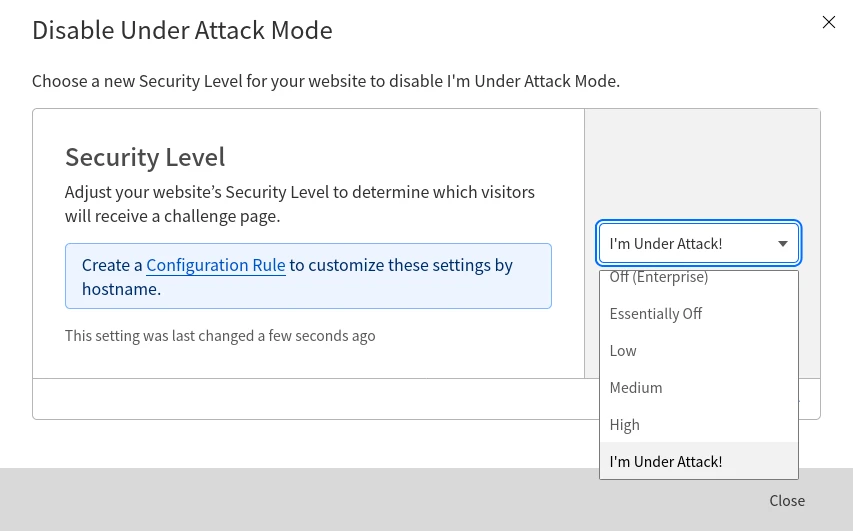

Повторное нажатие на переключатель откроет меню настройки защиты, позволяя отключить ее либо изменить интенсивность фильтрации:

Режим разработки

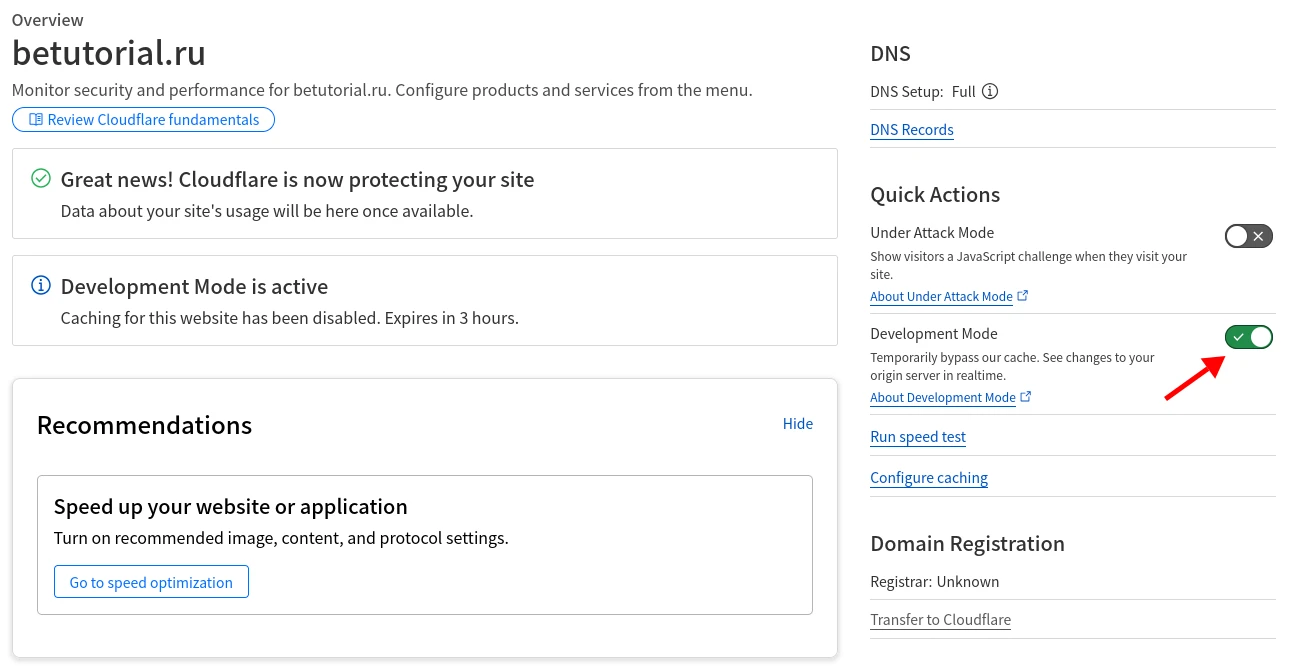

По умолчанию Cloudflare кэширует статический контент для ускорения загрузки сайта пользователями, однако это может затруднять процесс разработки. Для того чтобы временно отключить кэширование, включите “Режим разработки” – “Development Mode” на странице Overview, переключив соответствующий переключатель во включенное положение:

Режим разработки действует 3 часа, после чего автоматически отключается.

Заключение

В данной статье мы рассмотрели процесс настройки Cloudflare для защиты сайта, а также часть дополнительного функционала сервиса.

Если возникнут вопросы, напишите нам, пожалуйста, тикет из панели управления аккаунта (раздел “Помощь и поддержка”), а если вы захотите обсудить эту статью или наши продукты с коллегами по цеху и сотрудниками Бегета – ждем вас в нашем сообществе в Telegram.